Эволюция управления доступом: OPA\OPAL vs FGA, RBAC, ReBAC

В разработке программного обеспечения управление доступом пользователей — одна из критически важных задач. От того, кто и какие действия может выполнять в приложении, напрямую зависит его безопасность, функциональность и надежность. Исторически логика авторизации часто была разбросана по всему коду приложения, что приводило к появлению архитектурного антипаттерна, известного как «Большой ком грязи» (Big Ball of Mud).

Что такое «Большой ком грязи»? Это система, в которой отсутствует четкая архитектура. Логика авторизации, выраженная в бесконечных `if-else` конструкциях, смешивается с бизнес-логикой, обработкой данных и представлением. Такую систему практически невозможно поддерживать, аудировать и масштабировать. Любое изменение в правах доступа требует переписывания кода в разных местах, что увеличивает риск ошибок и уязвимостей.

Современный подход заключается в отделении логики авторизации от основного кода приложения с помощью специализированных инструментов — механизмов политик (Policy Engines). Эти системы позволяют централизованно определять, управлять и применять правила доступа. В предоставленном материале рассматриваются три ведущих механизма: OPA (Open Policy Agent), OpenFGA и AWS Cedar.

Основной подход: Политика как код vs. Политика как данные

Ключевое различие между механизмами политик заключается в их подходе к определению правил. Это разделение можно описать как «управляемые политикой» (policy-driven) и «управляемые данными» data-driven https://www.permit.io/blog/policy-engine-showdown-opa-vs-openfga-vs-cedar.

- Управляемые политикой (Policy-Driven)

В этой модели основная логика авторизации описывается в виде кода на специальном декларативном языке. Данные, такие как атрибуты пользователя или ресурса, передаются в механизм во время запроса для принятия решения.

- Cedar (AWS): Яркий пример такого подхода. Cedar делает акцент на читаемости и безопасности политик. Политики пишутся так, чтобы их было легко понять и верифицировать. Joy Scharmen из StrongDM отмечает: «Cedar очень ориентирован на политики. Данные проходят через систему как эфемерный ввод, не требуя предопределенной модели данных» https://www.permit.io/blog/policy-engine-showdown-opa-vs-openfga-vs-cedar. Это идеально для систем, где важна предсказуемость и простота аудита.

- Управляемые данными (Data-Driven)

Здесь ядром системы являются данные, описывающие *отношения* между субъектами (пользователями) и объектами (ресурсами). Политика — это, по сути, модель, которая интерпретирует эти отношения.

- OpenFGA (на основе Google Zanzibar): Этот механизм реализует модель управления доступом на основе отношений (ReBAC). Вы определяете модель (например, «владелец документа может его удалить»), а конкретные связи («пользователь `Alice` является владельцем `document:123`») хранятся как данные https://www.permit.io/blog/opa-cedar-openfga-why-are-policy-languages-trending. Этот подход чрезвычайно масштабируем для систем со сложными иерархиями и связями, как в Google Docs или социальных сетях.

- Гибридный подход

Некоторые механизмы поддерживают оба подхода.

- OPA (Open Policy Agent): OPA является универсальным механизмом общего назначения https://www.permit.io/blog/policy-engines. Он позволяет как загружать данные и политики в виде «пакетов» (bundles), так и получать их динамически во время выполнения. Это дает максимальную гибкость, но требует более тщательного проектирования архитектуры.

Архитектурные модели развертывания

Выбор между централизованной и децентрализованной архитектурой напрямую влияет на производительность и отказоустойчивость.

- Централизованная модель: Все сервисы обращаются к единому центральному сервису авторизации.

- Плюсы: Единый источник правды, консистентность решений.

- Минусы: Может стать узким местом (bottleneck) и единой точкой отказа.

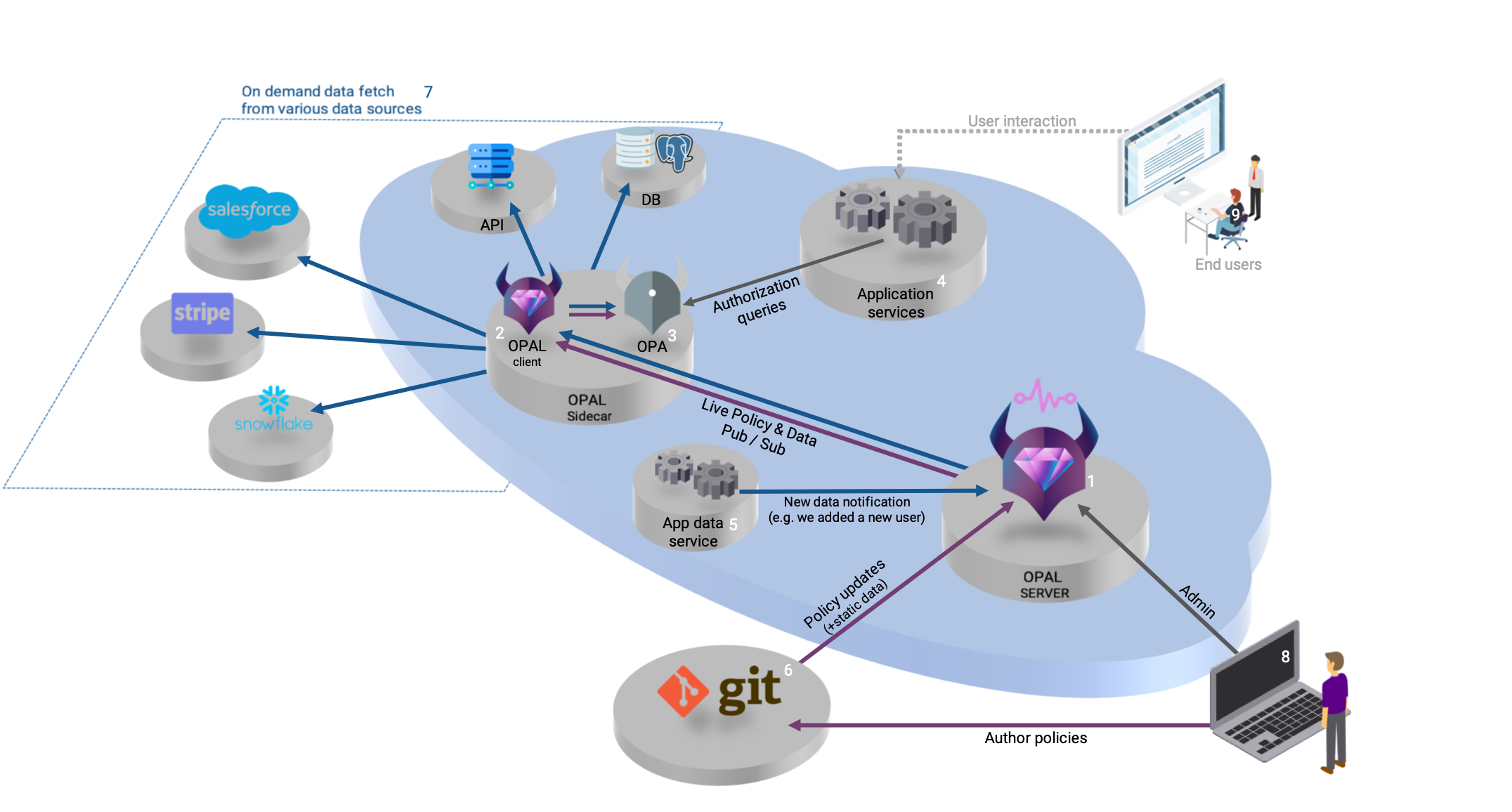

- Децентрализованная модель: Механизм политик разворачивается как «сайдкар» (sidecar) рядом с каждым экземпляром приложения.

- Плюсы: Минимальная задержка (latency), высокая отказоустойчивость.

- Минусы: Требует синхронизации политик и данных между всеми экземплярами.

- Гибридная модель: «Управляй централизованно, авторизуй локально». Политики и данные управляются из центра, но доставляются на децентрализованные механизмы для локального принятия решений.

Для решения проблемы синхронизации в децентрализованных моделях существуют инструменты, такие как OPAL (Open Policy Administration Layer). OPAL работает поверх OPA, Cedar и OpenFGA, обнаруживая изменения в политиках и данных в реальном времени и доставляя обновления агентам https://docs.opal.ac.

Сравнение механизмов: плюсы и минусы

| Механизм | Описание | Плюсы | Минусы |

| :--- | :--- | :--- | :--- |

| OPA (Open Policy Agent) | Универсальный механизм общего назначения, использующий язык Rego. | Гибкость: Поддерживает RBAC, ABAC, ReBAC. Может использоваться не только для авторизации. Экосистема: Зрелый проект CNCF с огромным сообществом и инструментарием. Адаптивность: Может работать в stateful и stateless режимах, быть централизованным или децентрализованным. |

Сложность: Язык Rego имеет порог вхождения. Требует дисциплины: Гибкость может привести к усложнению, если не планировать архитектуру тщательно. |

| OpenFGA | Специализированный механизм, основанный на Google Zanzibar. Реализует ReBAC. | Масштабируемость: Идеален для систем с большим количеством пользователей и сложными отношениями между объектами. Производительность: Проверенная модель, оптимизированная для быстрых проверок разрешений. Четкая модель: Фокусируется на одной задаче и делает ее хорошо. |

Узкая специализация: Менее интуитивен для простых сценариев RBAC или ABAC https://www.permit.io/blog/opa-cedar-openfga-why-are-policy-languages-trending Синхронизация данных: Основная сложность — поддерживать граф отношений в актуальном состоянии. |

| AWS Cedar | Механизм, ориентированный на безопасность, читаемость и формальную верификацию политик. | Простота и читаемость: Политики легко писать и аудировать. Безопасность: Встроенные средства верификации для проверки корректности политик. Низкий порог вхождения: Интуитивно понятен для команд, новых в этой области. |

Ограниченная гибкость: В первую очередь предназначен для авторизации и менее гибок, чем OPA. Stateless-ориентированность: Модель, где все данные передаются с запросом, может не подходить для всех сценариев. |

Итог: нет “победителя”, есть правильный инструмент

Как было подчеркнуто в дискуссии на KubeCon, «победителя нет». Выбор механизма политик полностью зависит от конкретного случая использования:

- Если у вас сложная система с множеством взаимосвязанных разрешений (например, совместное редактирование документов, социальная сеть), OpenFGA — ваш выбор.

- Если вам нужен универсальный инструмент для управления политиками в разных частях стека (Kubernetes, CI/CD, микросервисы) и ваша команда готова изучить новый язык, OPA предоставит максимальную гибкость.

- Если ваша главная цель — простая, безопасная и легко проверяемая авторизация в приложении, и вы цените читаемость политик, Cedar будет отличным стартом.

Переход от «большого кома грязи» к внешним механизмам политик — это шаг к созданию более надежных, безопасных и поддерживаемых систем. Благодаря таким проектам, как OPA, OpenFGA, Cedar и инструментам вроде OPAL, разработчики получают мощные средства для построения современных систем управления доступом https://www.permit.io/blog/introduction-to-opal

OPA + OPAL == 💜

https://github.com/permitio/opal?tab=readme-ov-file

Спойлер ...